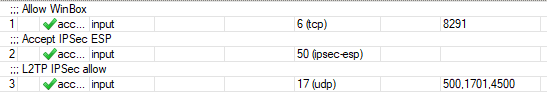

- Настройка IP-Firewall

Создаем правила для firewall, которые дадут нашему L2TP серверу с IPSec работать. Создаем новое правило для input, udp, dst port: 500,1701,4500. Второе правило: input, ipsec-esp. Правила двигаем в таблице вверх. Пишем комментарии к правилам: Allow L2TP IPSec, Allow IPSec-ESP.

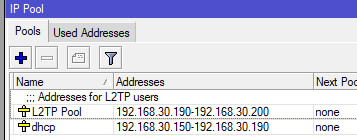

- Настройка IP-Pool

Создаем новый пул адресов: L2TP Pool. Эти адреса будут получать подключаемые клиенты. Диапазон адресов не должен совпадать с DHCP диапазоном и выделенными адресами (биндом).

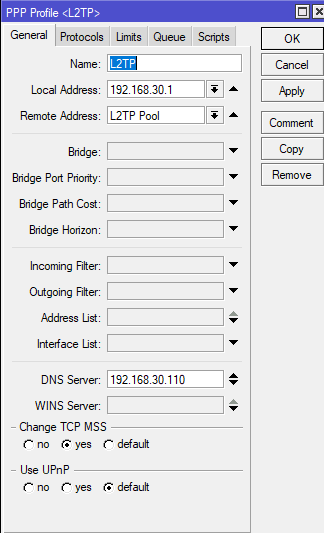

- Настройка PPP-Profiles

Создаем новый профиль, который назовем L2TP Profile. В нем укажем: local address — адрес в локальной сети маршрутизатора, например, 192.168.30.1, далее remote address — указываем на созданный пул L2TP Pool. Устанавливаем Change TCP MSS в Yes. Если клиенту нужно обращаться к локальным ресурсам по имени, то нужно указать DNS сервер, который обслуживает локальную сеть. Это может быть адрес роутера или адрес DNS сервера внутри локалки.

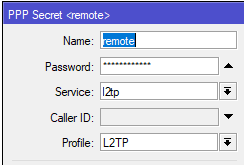

- Настройка PPP-Secrets

Добавляем пользователя. Логин, например, remote. Пароль — какой-то. Заносим пароль в хранилище паролей, чтобы потом не вспоминать. Указываем service — l2tp. Указываем профиль — L2TP Profile.

UPD: Если пользователь не пингует какие-то ресурсы частично, то я прописываю адрес local и remote. Например, 10.0.0.1 локал, 10.0.0.200 ремоут.

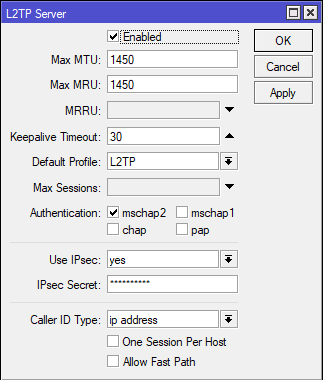

- Настройка PPP-Interface

В этой закладке нажимаем на L2TP Server. Ставим галку enable. Устанавливаем default profile на L2TP Profile. Устанавливаем протокол аутентификации только mschap2. Устанавливаем Use IPSec в yes. Вводим пароль для IPSec и записываем пароль в хранилище паролей.

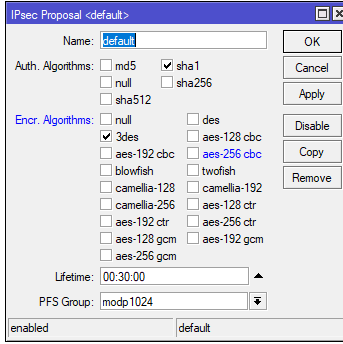

- Настройка IP-IPSec-Proposals

Входим в редактирование proposal default. В нем устанавливаем Auth — sha1. Encr: 3des. PFS Group: modp1024. Lifetime: 00:30:00.

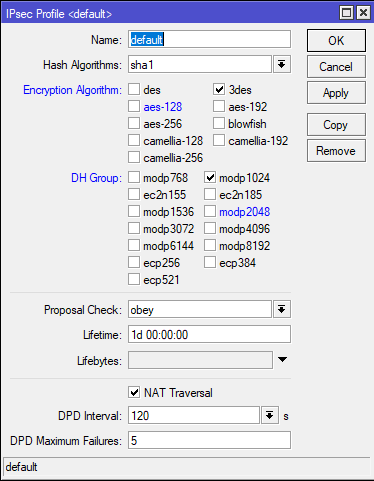

- Настройка IP-IPSec-Profiles

Редактируем профиль default. Устанавливаем hash — sha1, Encription 3des, DH Group — modp1024. Должна стоять галка NAT Traversal.

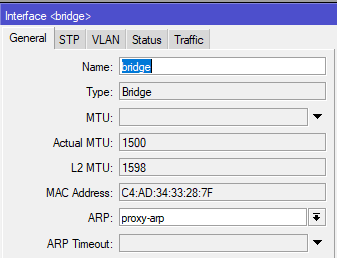

- Настройка Interfaces

Заходим в bridge и все ЛОКАЛЬНЫЕ порты (bridge, ether2…), не WAN. Для каждого порта ставим ARP: proxy-arp. Это нужно, чтобы подключившийся клиент смог увидеть все хосты в локальной сети.